应用监测

应用威胁事件是通过威胁检测模型匹配生成,建议先查看详情内容,初步掌握事件的基础信息。如想深入分析,可点击威胁事件列表上日志追踪按钮,查看威胁事件对应的详细日志(日志追踪中带有橙色标签的日志为重点关注项,即判定威胁的关键日志)。

1.1 爬虫

攻击者在短时间内对域名进行高频、持续的发送数据包,单一行为与正常行为相似,但通常都是大量行为模式相对统一的访问,不断抓取网页数据,被识别为爬虫。结合原始日志分析request_uri分析,观察请求内容。

百科地址:https://baike.baidu.com/item/%E7%BD%91%E7%BB%9C%E7%88%AC%E8%99%AB/5162711

1.2 CC攻击

攻击者在短时间内对域名进行高频、持续的发送数据包,持续访问一些特定页面,企图占用服务器资源,被识别为CC攻击。结合原始日志分析request_uri分析,观察请求内容。

百科地址:https://baike.baidu.com/item/CC%E6%94%BB%E5%87%BB

1.3 账号类攻击

攻击者在短时间内对域名进行高频、持续的发送数据包,通常是针对账号类接口异常调用时,识别为账号类攻击。结合原始日志分析request_uri分析,观察请求内容。

1.4 刷单类

攻击者在短时间内对域名进行高频、持续的发送数据包,通常是下单类接口异常调用时,相对群体用户相比请求方式多为POST请求,被识别为刷单类行为。结合原始日志中method 、request_uri分析,观察请求内容。

百科地址:https://baike.baidu.com/item/%E5%88%B7%E5%8D%95

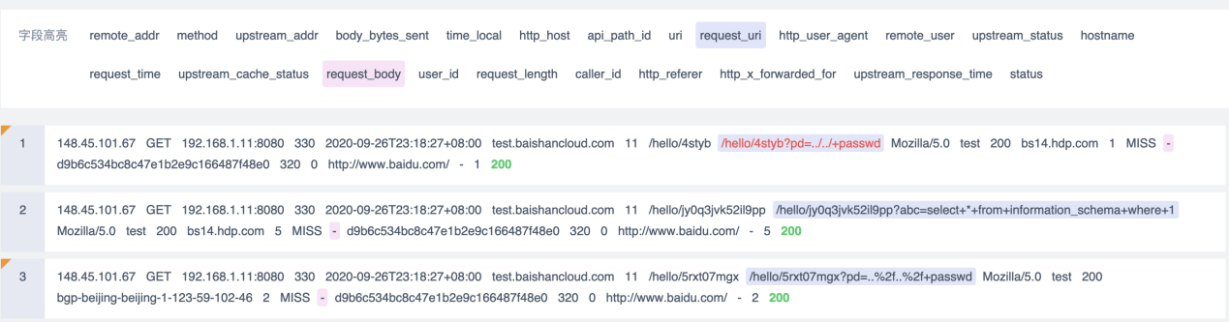

1.5 命令注入

在客户端到应用程序的输入中输入系统命令,企图在服务端执行该语句。重点查看request_uri、request_body中是否存在系统命令。结合日志分析,如下图request_uri,发现含有Linux系统passwd命令,企图修改当前用户的账号密码。

百科地址:https://baike.baidu.com/item/%E5%91%BD%E4%BB%A4%E6%B3%A8%E5%85%A5

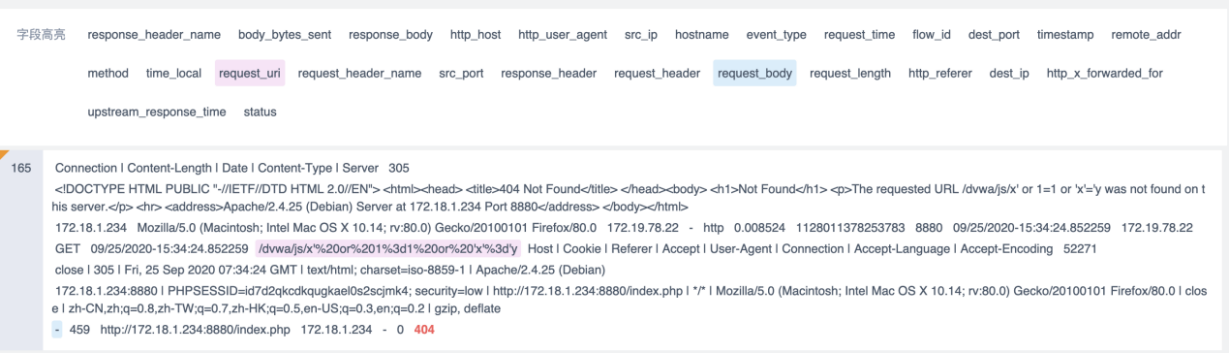

1.6 SQL注入

在客户端到应用程序的输入中插入SQL查询注入,企图在服务端执行该语句。重点查看request_uri、request_body中是否存在SQL语句。结合日志分析,如下图request_uri,decode后结果为/dvwa/js/x’ or 1=1 or ‘x’=’y,插入了识别语句,企图查询数据库中全量信息,被识别为SQL注入。日志响应状态码为404,请求资源并不存在。

百科地址:https://baike.baidu.com/item/sql%E6%B3%A8%E5%85%A5

1.7 Webshell

攻击者在正常网页访问过程中,将后门文件插入到网站目录下,企图在服务端获得命令执行环境。重点查看request_uri、request_body中是否存在命令语句。结合日志进行分析,对攻击请求的语义进一步分析,提取出攻击的命令,以及响应的状态码status分析,判断请求是否成功。

百科地址:https://baike.baidu.com/item/webshell

1.8 跨站脚本

在客户端到应用程序的输入中插入脚本文件,企图在服务端执行该脚本。重点查看request_uri、request_body中是否存在脚本。结合日志进行分析,对攻击请求的语义进一步分析,提取出攻击脚本,以及响应的状态码status分析,判断请求是否成功。

百科地址:https://baike.baidu.com/item/%E8%B7%A8%E7%AB%99%E8%84%9A%E6%9C%AC

1.9 漏洞扫描

攻击者对目标系统的安全脆弱性进行扫描,发现可利用漏洞的一种安全检测(渗透攻击)行为。结合原始日志中request_uri、request_body进行分析,判定是否包含漏洞测试的语句。

百科地址:https://baike.baidu.com/item/%E6%BC%8F%E6%B4%9E%E6%89%AB%E6%8F%8F

1.10 路径扫描

攻击者通过扫描工具进行目录遍历,企图探测网络整体架构及敏感信息,相对群体行为通常产生更多404请求,同时伴有请求内容格式相似且不重复的特征,被识别为路径扫描事件。结合原始日志中request_uri中分析,观察用户请求的内容。

1.11 重定向扫描

攻击者利用目录遍历的模式探测信息,导致访问重定向。相对群体行为通常产生更多301、302请求,被识别为重定向扫描。结合原始日志中request_uri中分析,观察用户请求的内容。

百科地址:https://baike.baidu.com/item/%E9%87%8D%E5%AE%9A%E5%90%91

1.12 危险UA

白山基于历史安全经验及通过网上公开的危险扫描、压测等攻击工具整理的危险User-Agent黑名单,当黑名单内UA访问时,将识别为危险UA事件。通过字段http_user_agent可以查看到客户端所使用的User-Agent。

1.13 多UA伪造

通过伪造User-agent字符串,攻击者每次请求都使用随机生成的UA进行访问,相对正常用户会使用更多不同的UA,从而被识别为多UA伪造。结合日志分析,通过字段http_user_agent可以查看到客户端所使用的User-Agent。

1.14 慢速攻击

通过对群体访问行为进行建模,发现攻击者在短时间内访问量较高,且行为较慢(不停的发送HTTP头部、低速度读取),占用资源且长时间不释放,干扰企业正常业务访问,被识别为慢速攻击。结合原始日志中request_uri中分析,观察用户请求的内容。

1.15 异常流量包攻击

通过对群体访问行为进行建模,发现攻击者在短时间内访问量较高,且通常发送大流量的数据包,消耗极大的服务端带宽资源,干扰企业正常业务访问, 被识别为异常流量包攻击。结合原始日志中request_uri中分析,观察用户请求的内容。

1.16 超高频访问

用户在短时间内访问频率过高时,将被识别为超高频访问行为,支持根据域名业务需求设定访问频率的上限,结合原始日志中request_uri进行分析,观察主要请求的内容。

1.17 低频爬虫

通过较长时间窗口内用户行为分析,能够发现行为相似度较高的用户群体,同时群体有明显的爬虫特征,被识别为低频爬虫行为。结合原始日志中request_uri进行分析,观察群体主要的内容。

1.18 团伙行为

通过较长时间窗口内用户行为分析,能够发现行为相似度较高的用户群体,同时伴有IP地址呈现较为明显的B段/C段连续特征,被识别为团伙行为。支持查看群体的IP及相关的信用等级信息,用于判断是否来源于同一攻击者。结合原始日志中request_uri进行分析,观察团伙行为主要请求的内容。

1.19 周期行为

通过较长时间窗口内用户行为分析,能够发现攻击者在一定时间内以固定频率重复访问某些URL,被识别为周期行为。结合原始日志中time_local、request_uri分析,观察访问习惯。

1.20 不间断设备访问

通过较长时间窗口内用户行为分析,能够发现客户端对少量URL进行不间断访问,同时访问习惯、时间戳等特征与群体行为偏离度较高,通常可能为机器行为,被识别为不间断设备访问。结合原始日志中time_local、request_uri分析,观察访问习惯。

1.21 持续性特定访问

通过较长时间窗口内用户行为分析,对群体用户访问行为规律进行挖掘,发现攻击者对系统进行特定的、持续性的访问,被识别为持续性特定访问。结合原始日志中time_local、request_uri分析,观察访问习惯。

1.22 异常路径访问

通过对域名的访问群体路径访问规律进行学习,构建出正常访问路径特征,当用户访问行为与群体行为偏离度较多时,将识别为异常路径访问。结合日志中字段request_uri进行分析,识别是否属于域名的正常业务访问行为。

1.23 异常referer访问

通过对域名的访问群体Referer信息提取,构建出正常访问路径特征,当用户通过其他页面访问时,将识别为异常Referer访问。结合日志中字段http_referer进行分析,识别是否属于域名的正常业务访问行为。

1.24 异常文本访问

通过对域名的访问群体输入输出文本提取,包括参数内容、结构、特殊字符等,针对文本习惯进行建模,当用户输入/输出其他文本时,将识别为异常文本访问。结合日志中字段request_uri进行分析,识别是否属于正常文本。

系统分析

2.1 异常行为事件

对用户历史数据自动建模学习行为规律,通过个群对比分析,发现偏离群体行为较多的异常行为;通过趋势异常分析,能够发现偏离历史行为规律较多的异常行为,从而识别为异常行为事件。

2.2 暴力登入

一个或多个客户端IP在短时间内多次输出错误密码,最终成功登入内网,识别为异常的暴力登入行为。通过字段Result能够查看登录结果。建议封禁账号并做进一步排查。

2.3 爆破尝试

一个或多个客户端IP在短时间内试图高频的暴力破解登陆密码,识别为异常的爆破尝试行为。结合日志分析,通过字段Result能够查看登录结果。建议提升VPN账号的密码强度。

2.4 账号共享

发现多个客户端IP在短时间内登录同一个VPN用户,可能存在账号盗用、账号共享行为。结合日志分析,通过字段Access-IP查看客户端地址。建议通知账号归属者并进一步排查。

2.5 短信轰炸

一个VPN用户在短时间内发送多条短息,将识别为短信轰炸行为。建议对短信接口做认证保护。

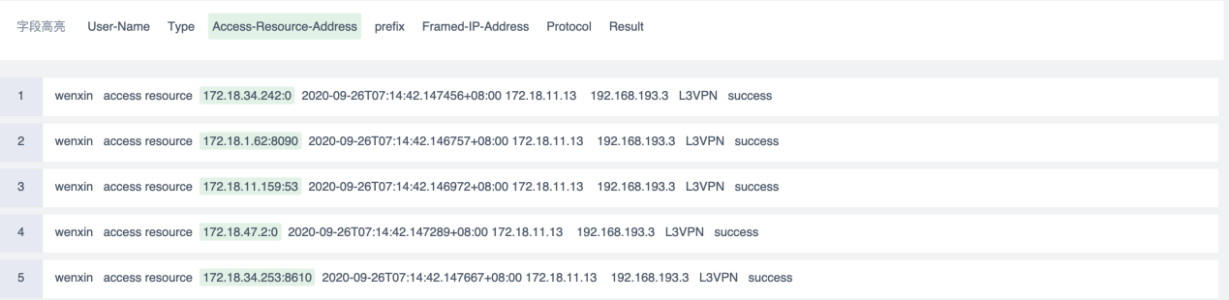

2.6 异常扫描

一个VPN用户在短时间内访问多个不同资源,可能由于客户端存在病毒,连接内部网络引发大量扫描行为,识别为异常扫描行为。通过字段Access-Resource-Address能够确认用户的访问资源。

内网安全引擎

内网威胁事件主要基于规则及情报、知识库匹配生成,建议先查看详情内容,初步了解命中的规则及原始数据中关键字(针对内网,支持下载PCAP文件,查看威胁事件上下文信息)

3.1 数据泄露

原始数据中包含手机号、银行卡账号、身份证号、家庭住址等重要的敏感信息,被识别为数据泄露。通过规则解读及原始数据中关键词高亮,能够获取泄露的主机地址及相关内容。

3.2 DOS攻击

使目标计算机的网络或系统资源耗尽,导致目标系统或网络无法提供正常的服务。

百科地址:https://baike.baidu.com/item/dos%E6%94%BB%E5%87%BB

3.3 权限提升

异常获取高级访问权限的行为。

3.4 病毒木马

包括病毒、木马、蠕虫等恶意程序。

百科地址:https://baike.baidu.com/item/%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%97%85%E6%AF%92

3.5 Web攻击

针对Web应用程序进行的攻击别识别,包含SQL注入(适用于业务比较严格的Web服务器)、挂马等威胁。

3.6 弱密码

通过数据分析发现主机密码存在字符长度较短、字符类型单一、常见默认密码等特点,识别为弱密码事件。

百科地址:https://baike.baidu.com/item/%E5%BC%B1%E5%AF%86%E7%A0%81

3.7 挖矿行为

通过识别挖矿行为的流量特征,从流量中识别出挖矿行为。通过对目前主流的矿机和矿池之间的TCP通讯协议中stratum协议通信数据包进行相应特征字符串检测,以此来发现挖矿行为的存在。存在挖矿程序时,可能会导致CPU使用率飙升、服务无法正常使用等。

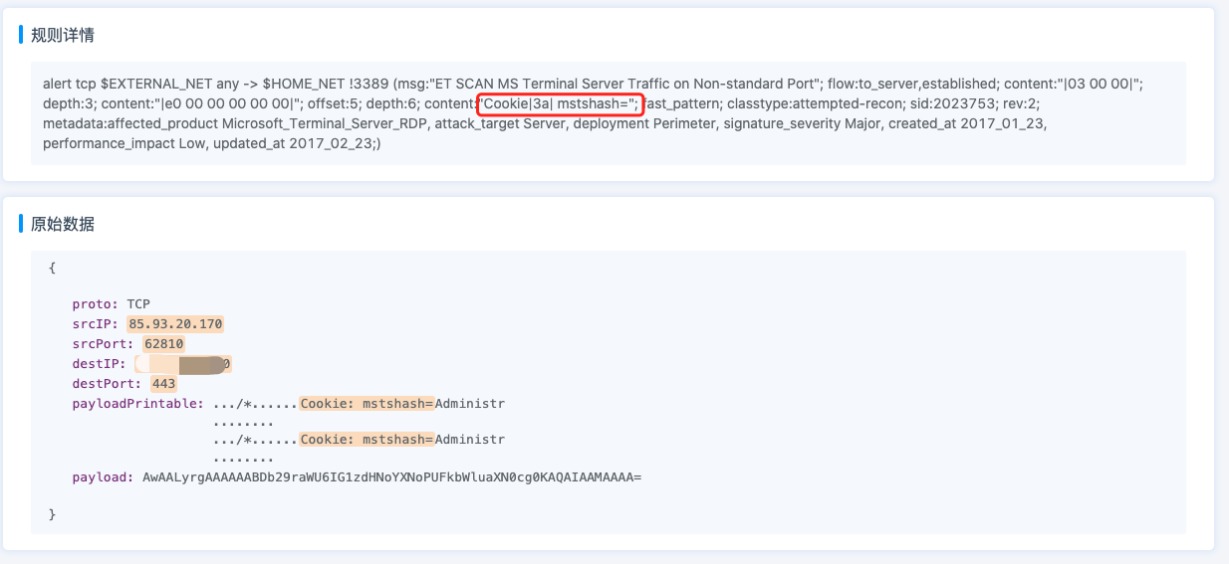

3.8 网络扫描

攻击者通常使用扫描工具对内网主机针对地址、端口、指纹、漏洞等的扫描行为。结合原始数据分析,命中规则中content被识别为网络扫描事件。

百科地址:https://baike.baidu.com/item/%E7%BD%91%E7%BB%9C%E6%89%AB%E6%8F%8F

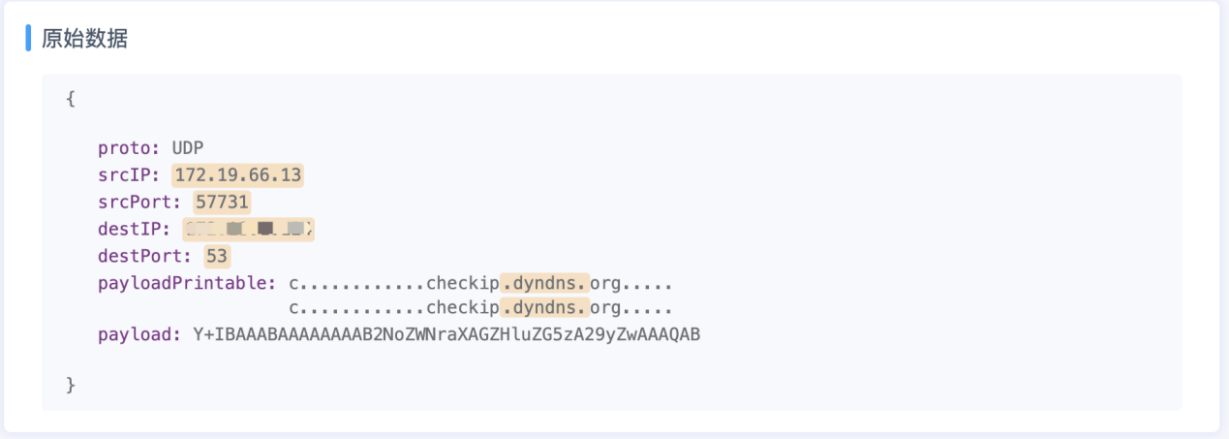

3.9 Misc攻击

缓冲区溢出、中间人攻击等其他类型的异常行为,通常包含多种技术。结合命中规则及原始数据进行针对分析,如下图,对受污染域名进行域名解析,在请求DNS服务器过程中被上报为Misc攻击。

百科地址:https://baike.baidu.com/item/misc

3.10 Shellcode

利用软件漏洞而执行的恶意代码或程序。

百科地址:https://baike.baidu.com/item/shellcode

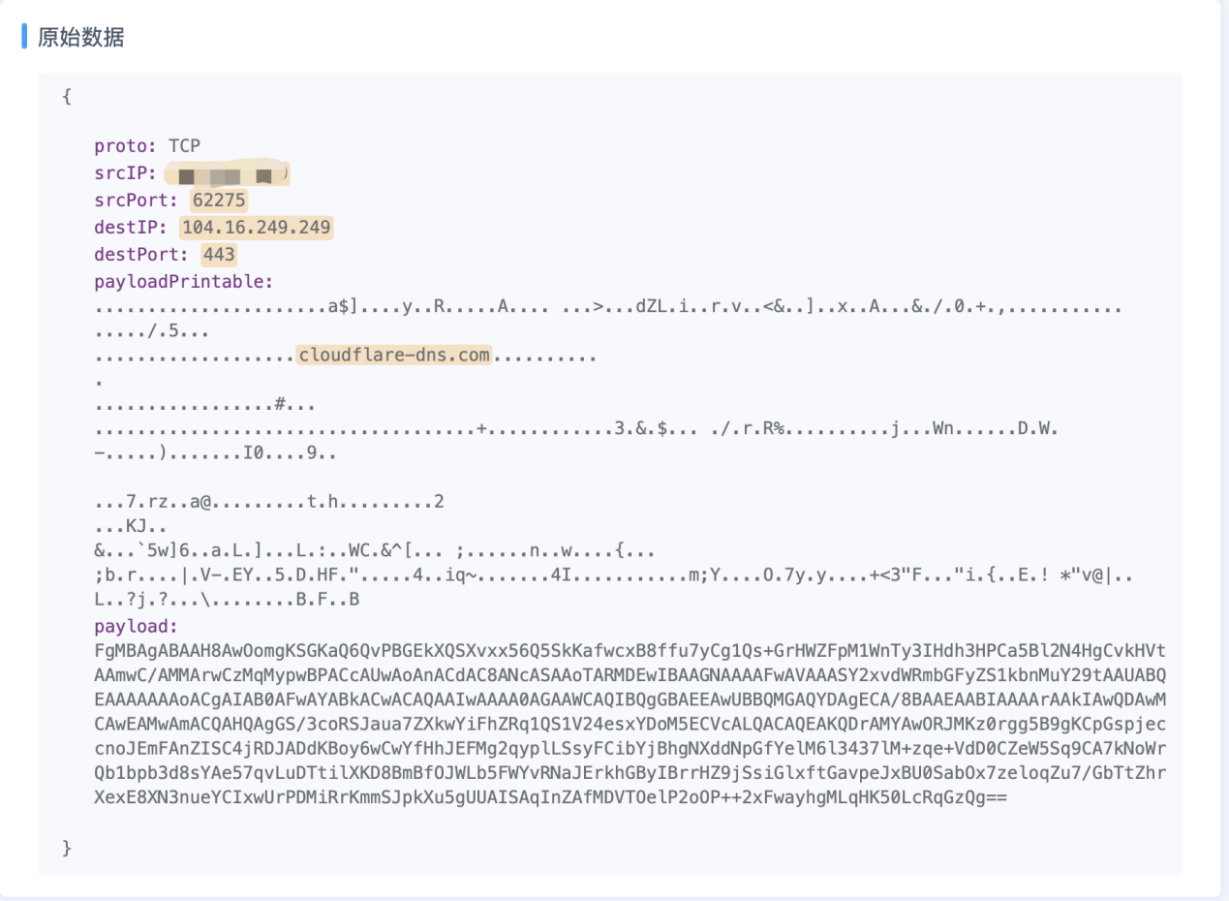

3.11 C&C通信

基于开源情报源、厂商交换结合历史安全对抗经能够对一些已经标记为C2地址IP/URL进行总结,整理为内置的威胁情报库进行统一管理;当内网与C2地址进行访问时,将识别为C&C通信。通过原始数据分析,能够查看访问的URL(host)、攻击源IP及相应的信用等级信息,建议排查风险。

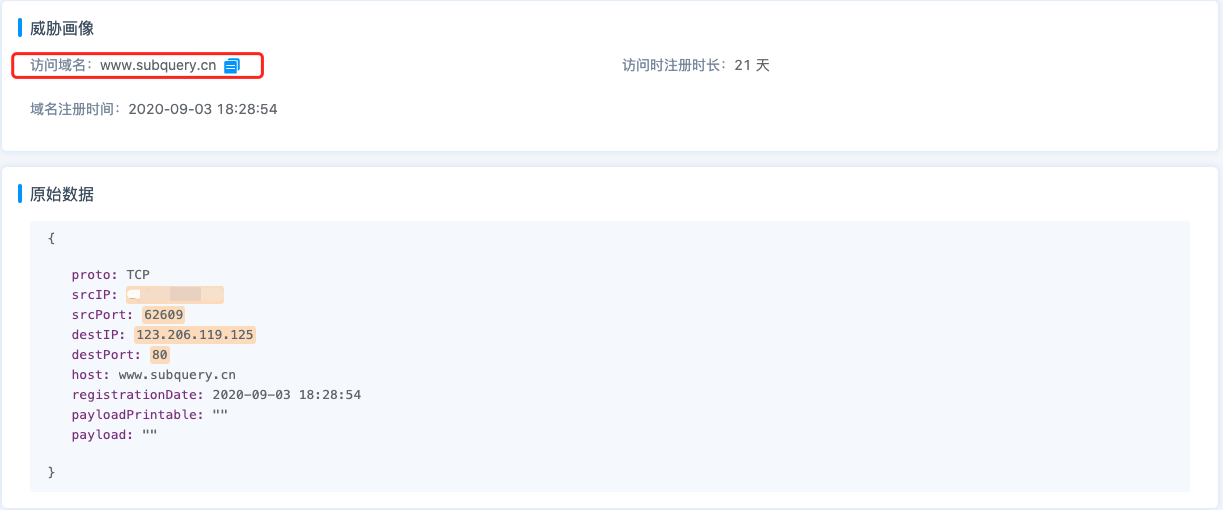

3.12 访问可疑域名

内网主机主动访问注册时间较短的域名,支持对访问域名注册时间的长度进行配置,当小于设定值时,将识别为威胁事件。由于新注册域名通过访问量较低,存在被恶意利用的可能性,访问时存在数据泄露、恶意文件下载等危害。通过原始数据分析,能够查看访问的URL(host)、攻击源IP及相应的信用等级信息,建议排查风险。